“Los registros médicos digitales cuentan con un alto valor en el mercado negro, pudiendo ser 50 veces superior al de los datos de tarjetas de crédito. Además, los ciberataques a este sector son mucho más difíciles de detectar que, por ejemplo, un robo bancario”, señala Sandra Arias Vargas, Unidad de Hacking Entelgy Innotec Secure.

Como sabemos, las Tecnologías de Información y Comunicación forman ya una parte esencial de todos los sectores, ayudando enormemente al desempeño de cualquier tipo de actividad. No obstante, su omnipresencia también tiene una parte negativa: utilizar estas tecnologías implica estar, en mayor o menor medida, expuestos a sufrir ciberincidentes. A continuación, la ejecutiva de Entelgy Innotec Secure, ahonda en su visión de este tema, como parte de una serie de artículos que la compañía compartirá a través de Revista Gerencia.

“Uno de los sectores con un mayor riesgo, dado el impacto e implicaciones que tendría si su seguridad se viese comprometida -especialmente dada la situación actual- es el de la salud”, señala.

“Por ello, la unidad de Hacking de Entelgy Innotec Secure, ha querido investigar cuáles son los principales agujeros de seguridad que hoy en día presenta el área de la salud. Un análisis que será presentado a lo largo de diferentes artículos a publicar, empezando por este. Mencionaremos diversas maneras de comprometer la seguridad en organizaciones de salud, con ejemplos específicos y la intención de que se pueda entender los diferentes modus operandis de la ciberdelincuencia”, agrega.

Pero partamos desde el inicio. ¿Cuáles serían las principales ventajas de utilizar las TIC en el mundo sanitario? La ejecutiva destaca las siguientes:

• Permiten a los profesionales acceder a datos clínicos relevantes de sus pacientes, así como documentar y comparar sus trabajos con los de sus colegas.

• Garantizan los estándares basados en la evidencia científica.

• Facilitan a los pacientes la realización online de gestiones relacionadas con su salud y la comprobación y validación de sus datos clínicos con garantía de calidad.

• A partir de la implementación del HCI (Historial Clínico Informatizado), se ha podido mejorar el acceso a todo este tipo de información, en tiempo real, con una actualización permanente.

La profesional agrega: “Ahora bien, hay tres aspectos que se requieren tener en cuenta y, de no ser protegidos, suponen importantes puertas de acceso para los ciberdelincuentes”:

• La confidencialidad. ¿Están bien tratados los datos personales y clínicos de los pacientes?, ¿es posible que haya alguna fuga de esa información, para intereses propios o comerciales?

• La seguridad. ¿Puede el acceso a los registros informáticos ser vulnerado por usuarios malintencionados o ser estos utilizados por alguien autorizado para beneficio propio? Y, dado que los historiales clínicos están disponibles a través de una Intranet, ¿pueden ser accesibles y fácilmente copiados, transmitidos e inspeccionados?

• La integridad. Es de vital importancia que las copias de seguridad y el almacenaje de datos preserven la integridad de la información y la protejan frente a incidencias o accidentes.

“Se sabe, que los registros médicos digitales cuentan con un valor en el mercado negro 50 veces superior al de los datos de tarjetas de crédito. Además, los ciberataques a este sector son mucho más difíciles de detectar que, por ejemplo, un robo bancario. Esto ha hecho que en el año 2014, el 42,5% de los ataques efectuados se llevaran a cabo con éxito. Uno de los principales objetivos buscados con estas acciones es suplantar la identidad de individuos, algo que, a su vez, también persigue diversos fines”, comenta.

“Los ciberdelincuentes han dirigido sus programas maliciosos de tipo ransomware a las industrias con mayores probabilidades de pagar rescates, siendo las relacionadas con la salud las que ocupan un puesto avanzado”, añade.

A su juicio, a nivel del tráfico ilegal de medicamentos, encontramos mafias que se dedican especialmente al tráfico de ansiolíticos y benzodiazepinas, fármacos que consiguen ser un producto estrella del mercado negro y cuyo precio ahí se dispara varios cientos de veces. Entonces, el robo de una receta electrónica cobra sentido, aprovechando la suplantación de identidad y disponibilizando estos fármacos en mercados ilegales. El gigantesco negocio que estas cifras suponen se acerca a los 100 millones de euros al año solo en España.

“En materia de adulteración de exámenes, también hemos encontrado muy amplia evidencia. Manipulación directa de resultados de imagenología, donde se introduce o se borra evidencia, son un buen ejemplo. Dependiendo del paciente a cuyo examen se adultere, y dependiendo de los volúmenes de exámenes comprometidos, se podría llegar a: evitar que un candidato político fuera elegido, sabotear una investigación, cometer un fraude de seguros, realizar una declaración fraudulenta, solicitar una tarjeta de crédito, cometer un acto de terrorismo o, simplemente, obtener beneficio económico”, comenta.

Para Sandra Arias Vargas, “son los Sistemas de Comunicación y Archivado de Imágenes (PACS), cuya función primordial es la transmisión de imágenes radiológicas y facilitar la comunicación entre hospitales y clínicas, el foco de ciberataques. Un sistema PACS ideal, debe atender todo el flujo de imagen, desde la adquisición del examen, hasta el diagnóstico, proceso de informe y monitoreo”.

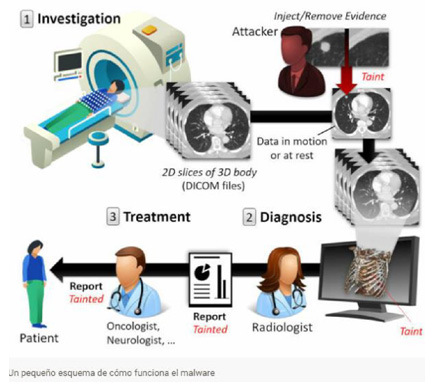

“Los ciberdelincuentes pueden introducir un tumor trucando escáneres de algún paciente sano, para lo cual deberán encontrar alguna vulnerabilidad en el PACS”, declara. En la imagen se observa el vector de ataque desde que se realiza la toma de la imagen hasta que es recogida por el paciente. Como se puede observar, el ataque es una de las etapas intermedias.

“Lo que se ha efectuado, es un ejercicio de ingeniería social, que ha permitido introducir un dispositivo Man-In-The-Middle, por ejemplo, una Rapsberry Pi 3. Y colocarlo cerca del scáner”, detalla la profesional de Entelgy.

Una vez conseguido, el atacante puede ir a una sala de espera donde tiene acceso inalámbrico remoto e interceptar las tomografías computarizadas para manipularlas. Cuando se realiza un escáner a un paciente, estas imágenes se envían al servidor de PAC comentado anteriormente, retransmisión que es interceptada por el atacante.

“Lo que entonces se encuentra el atacante, es que el escaneo no está encriptado, sino que aparece en texto plano, interviniendo el código”, describe.

Asimismo, la ejecutiva explica que “una vez interceptadas las imágenes se utiliza el denominado CT-GAN, consistente en un framework para inyectar o eliminar automáticamente una evidencia médica de las exploraciones en 3D, como las producidas por TAC y RMN. Son una serie de scripts en Python que permite realizar el ‘entrenamiento’ para la inyección o extracción de imágenes”.

“En un próximo artículo, hablaremos de otros casos concretos de intrusión avanzada, dejando al descubierto la necesidad que tienen las instituciones de salud de hacerse cargo de introducir las más eficaces técnicas y recursos de seguridad, por el bien de la industria y de sus pacientes”, concluye.