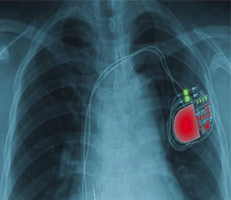

Como mencionábamos existen tres aspectos clave a proteger. Estos son: la confidencialidad de los datos clínicos y personales, la seguridad de las tecnologías empleadas, y la integridad de la información manejada. ¿Qué es un marcapasos? Se trata de un pequeño aparato que se implanta bajo la piel y que, gracias a una serie de impulsos eléctricos, ayuda al corazón a mantener un ritmo de latidos constante y adecuado. Un marcapasos contiene un generador de impulsos eléctricos con uno o dos cables y sus correspondientes electrodos. Dentro de este hay un chip que es el encargado de percibir el ritmo de los latidos y enviar impulsos artificiales, si fuera necesario, para mantener el ritmo cardíaco normal.

Los marcapasos deben ser revisados y su firmware actualizado para su mejora, y así poder evitar ataques por vulnerabilidades existentes. A continuación, mostramos el flujo de un marcapasos, donde se puede comprobar que pueden darse dos escenarios (ver diagrama a la derecha).

En el primero de ellos, aparece un paciente con marcapasos en su propia casa. Dicho dispositivo está conectado de manera inalámbrica a un sistema de monitoreo. Y de aquí puede conectarse o enviar datos a una red de apoyo del paciente.

En el segundo caso, es en la consulta médica donde se revisa dicho marcapasos para poder modificar parámetros que beneficien al paciente y ver su funcionamiento, a través de radiofrecuencia y un receptor de datos, con el software necesario implementado (programador físico).

Esta arquitectura puede comprometer la disponibilidad, confidencialidad e integridad de los datos, pero ¿puede un hacker matar a alguien a distancia si hackea su dispositivo y accede a esta información?

En el caso de que una persona necesite recibir una descarga y el marcapasos no se la dé porque alguien lo está controlando por su cuenta, la respuesta sería sí. Igualmente en el caso contrario, es decir, que un paciente reciba descargas que aceleran su ritmo cardíaco porque alguien tiene el control del aparato. A raíz de fallas en marcapasos en laboratorios tan importantes como Abbot y Medtronic, se han realizado estudios de fallos de seguridad en dichos dispositivos. De hecho, los medios de comunicación hicieron eco de estos.

¿Cuáles son los principales fallos encontrados?

1. Se han obtenido subsistemas de los cuatro mayores proveedores mediante páginas públicas de subastas. En el cuadro a la derecha aparecen los productos adquiridos en sitios como eBay, tanto para dispositivos de monitoreo como para programadores físicos.

2. Microprocesadores comerciales listos para usar. Aunque no sea una vulnerabilidad en sí, ayuda a los usuarios malintencionados a realizar procesos de ingeniería inversa. En los circuitos integrados se pueden encontrar, por ejemplo, señales o códigos de control. Estos últimos proporcionan términos consultables cuando se desensambla el firmware y hacen posible encontrar componentes de hardware específicos, como la memoria flash. Por tanto, un usuario malintencionado podría acceder e identificar funciones críticas asociadas al sistema.

3. Los dispositivos embebidos suelen incorporar interfaces para proporcionar depuración en el circuito. Destinadas a las pruebas funcionales, se utilizan interfaces para adquirir firmware, seguir instrucciones, leer secciones de memoria, capturar y restaurar segmentos de memoria, así como alterar los valores de registro. En este sentido, un atacante tiene el potencial de adquirir firmware del subsistema y pausar y redirigir el flujo de instrucciones.

4. A la hora de configurar parámetros, un atacante podría ganar acceso con privilegios a cada uno de los terminales a través de una consola.

5. Los símbolos de depuración y comentarios en el código fuente pueden revelar la funcionalidad del sistema.

6. Uso de librerías de terceros que pueden incluir vulnerabilidades que no suelen ser parcheadas o que están obsoletas, por lo que esto podría suponer otra puerta de entrada para el usuario externo.

7. Los dispositivos de monitoreo incluyen conexiones USB externas y un atacante tiene la opción de atravesar el sistema de archivos o introducir software malicioso.

8. El sistema de credenciales de varios proveedores viene sin codificar, por lo que un atacante tiene el potencial de usar la directiva de credenciales para autenticarse en la red de apoyo y obtener las comunicaciones entre un dispositivo y otro. Además, hay datos de pacientes en los discos duros sin cifrar. Tal y como hemos podido observar las comunicaciones van por “FTP”.

9. Los programadores médicos utilizan circuitos de radio incorporados para transmitir señales y programar el dispositivo cardíaco. El análisis revela que se utiliza lo mismo para los sistemas de monitoreo. Como resultado, se puede aprovechar el dispositivo de monitoreo para realizar las mismas funciones de programación que el programador médico.

10. El análisis muestra que los dispositivos cardíacos implantables carecen de la implementación de lista blanca de comandos. Por tanto, un atacante podría falsificar programación de comandos para este dispositivo utilizando hardware personalizado.

11. Se identifican tokens de autenticación permanentes que permiten el emparejamiento de cualquiera con un dispositivo cardíaco implantable. Y si no se implementan otros controles de seguridad, un usuario externo puede tener la posibilidad de usar el token de autenticación universal para falsificar una sesión con cualquier implante cardíaco.

Hemos hablado de casos concretos de intrusión avanzada, dejando al descubierto la necesidad que tienen las instituciones de salud de hacerse cargo de introducir las más eficaces técnicas y recursos de seguridad, por el bien de la industria y de sus pacientes.

Por Sandra Arias Vargas, Unidad de Hacking Entelgy Innotec Secure.